Việc thêm một lớp xác thực bổ sung khiến kẻ tấn công khó xâm nhập vào tài khoản hơn. Tuy nhiên không phải tất cả các yếu tố xác thực đều như nhau, đặc biệt là khi nhắc đến OTP. Việc mật khẩu không phải an toàn tuyệt đối đã không còn là một phát hiện mới mẻ. Tương tự, chúng ta đã quen thuộc với việc sử dụng mã OTP, hay còn gọi là mật khẩu dùng một lần, để ngăn chặn hacker tấn công tài khoản thông qua mật khẩu. Nhưng OTP an toàn đến mức nào? Đừng đặt trọn niềm tin vào lớp xác thực bổ sung này, khi các OTP hoàn toàn có thể bị tin tặc đánh cắp để xâm nhập vào tài khoản.

OTP có thể bị đánh bại

OTP là phiên bản nâng cấp của việc xác thực chỉ sử dụng mật khẩu. Tuy nhiên, OTP không phải là giải pháp hoàn chỉnh cho vấn đề bảo mật.

Merritt Maxim, phó chủ tịch kiêm giám đốc nghiên cứu tại Forrester Research cho biết: “OTP có thể bị đánh bại không? Câu trả lời là có. Nhưng chúng là một lớp bổ sung, và nếu tin tặc tìm thấy một hệ thống chỉ sử dụng mật khẩu so với một hệ thống có mật khẩu và OTP, nhiều khả năng chúng sẽ nhắm vào đến hệ thống chỉ sử dụng mật khẩu trước”.

Tuy nhiên, đối với những kẻ tấn công có động cơ, lớp xác thực bổ sung đó không khó bị đánh bại so với các phương pháp xác thực khác, chẳng hạn như sinh trắc học hoặc khóa cứng.

Sự phát triển của OTP

Một trong những OTP đầu tiên được tung ra thị trường là một dongle có bộ tạo số ngẫu nhiên (RNG). Nó hiển thị cùng một con số với một thiết bị chính được đặt trong phòng máy chủ của công ty. Tuy nhiên, thiết bị này khá đắt đỏ.

Jack Poller, nhà phân tích tại Enterprise Strategy Group, một bộ phận của TechTarget, cho biết: “Một lựa chọn ít tốn kém hơn, đặc biệt là khi công nghệ đang phát triển đó là khai thác sức mạnh của điện thoại thông minh”. OTP sau đó bắt đầu xuất hiện dưới nhiều hình thức khác nhau, phổ biến nhất là mật mã được gửi qua SMS, email hoặc cuộc gọi điện thoại.

Mặc dù bảo mật của chúng không hoàn hảo, nhưng OTP đã cho phép các công ty khắc phục một vấn đề xác thực lớn: Cải thiện bảo mật mà không ảnh hưởng tiêu cực đến UX. Các yêu cầu bảo mật ngày càng cao gây ra sự mâu thuẫn có thể dẫn đến việc mất khách hàng và công việc kinh doanh.

Ant Allan, nhà phân tích tại Gartner cho biết: “Chúng tôi biết một số ngân hàng đã cố tình không triển khai MFA (xác thực đa yếu tố) vì họ quan tâm đến việc giữ chân khách hàng hơn là tổn thất do lừa đảo”.

Tuy nhiên, việc phổ biến OTP bị cản trở vì không phải ai cũng có quyền truy cập vào cùng một công nghệ. Allan cho biết: “Chúng tôi vẫn thấy sự cần thiết của một thiết bị thông báo OTP vì không phải ai cũng có điện thoại thông minh phù hợp hoặc sẵn sàng sử dụng điện thoại cá nhân của họ cho công việc. Một ngân hàng Đông Âu chỉ có 2/3 khách hàng sử dụng điện thoại thông minh và chỉ một nửa trong số đó thậm chí có gói dữ liệu 4G”.

Tuy nhiên trong kinh doanh, người sử dụng lao động có quyền kiểm soát nhân viên nhiều hơn và có thể yêu cầu các yếu tố xác thực dễ dàng hơn. Nhưng vấn đề nằm ở chi phí và sự sẵn lòng của nhân viên. Loại công nghệ OTP nào mà một công ty có thể đủ khả năng chi trả? Mua khóa phần cứng cho mỗi nhân viên không hề rẻ hay liệu nhân viên sẽ sử dụng thiết bị riêng của họ cho công việc? Nhiều người có thể không muốn cài đặt ứng dụng xác thực trên thiết bị cá nhân của họ.

Ngoài chi phí và trải nghiệm người dùng là thách thức trong việc ngăn chặn và bảo vệ trước các cuộc tấn công OTP.

Các cuộc tấn công OTP phổ biến

Những kẻ tấn công có thể lạm dụng OTP theo nhiều cách, bao gồm đánh cắp mã SMS, hoán đổi SIM và tấn công chiếm đoạt email.

Đánh cắp mã SMS

Giao thức SMS được tạo ra khi điện thoại cố định vẫn thịnh hành. Vào thời điểm đó, không có thể ai nói trước được các vấn đề an ninh trong tương lai. Allan chia sẻ: “ Với việc SMS “ngu ngốc” như thế nào, các công ty có thể bị hạn chế về khả năng cải thiện bảo mật cho phương pháp này”.

Hệ thống báo hiệu số 7 (SS7) được giới thiệu vào những năm 1970. Nó cho phép chuyển cuộc gọi và tin nhắn SMS giữa các mạng điện thoại. Các lỗ hổng trong SS7 đã cho phép những kẻ tấn công truy cập vào cùng một thông tin mà các công ty điện thoại có, bao gồm cả khả năng đọc các tin nhắn văn bản.

Những kẻ tấn công cũng có thể đánh cắp thông tin đăng nhập của người dùng thông qua các chiến thuật lừa đảo phishing và tấn công phi kỹ thuật. Sau đó chúng lợi dụng các lỗ hổng trong SS7,tiến hành các cuộc tấn công man-in-the-middle (MitM) để đánh cắp hoặc xem trộm các SMS OTP.

Tráo SIM

Việc tráo đổi SIM liên quan đến tấn công phi kỹ thuật để lừa nhân viên của công ty điện thoại chuyển số điện thoại của khách hàng sang một thiết bị và thẻ SIM mới. Kẻ tấn công thu thập thông tin của một khách hàng cụ thể để nghe có vẻ thuyết phục trong cuộc trò chuyện với một công ty điện thoại. Ngoài ra, kể tấn công có thể hối lộ để phi vụ trót lọt.

Poller cho biết: “Một nhân viên cửa hàng có thể truy cập vào tài khoản thường được trả vài trăm Đô La một tuần từ sếp của họ, vì vậy họ hoàn toàn có khả năng chấp nhận một lời đề nghị trị giá 500 đô la”.

Phương pháp tấn công này vẫn phổ biến hiện nay, Poller nói thêm. Anh ấy kể lại trải nghiệm gần đây khi một người bạn trở thành nạn nhân của một vụ tráo SIM và bị rút sạch tiền từ ví điện tử.

Một nghiên cứu của Đại học Princeton cho thấy 80% các cuộc tấn công tráo SIM đã trót lọt.

Hack email

Hệ thống xác thực hai yếu tố cho phép SMS hoặc email làm yếu tố xác thực thứ hai, những yếu tố này cũng có khả năng bị lừa đảo để chiếm đoạt thông tin. Một báo cáo năm 2021 của IBM cho thấy 17% doanh nghiệp bị xâm phạm trực tiếp do các cuộc tấn công email.

Nếu một tài khoản email chỉ được bảo vệ bằng mật khẩu, những kẻ tấn công có thể chiếm đoạt tài khoản bằng cách sử dụng MitM hoặc tấn công phi kỹ thuật và sau đó lợi dụng các mã OTP nhận được để chiếm đoạt tài khoản.

Làm thế nào để cải thiện OTP?

Mặc dù đã biết mối nguy hiểm của các cuộc tấn công OTP, nhưng không có khả năng các công ty sẽ sớm từ bỏ OTP.

Allan cho biết: U.K. Finance muốn ngừng sử dụng SMS nhưng họ cũng thừa nhận rằng không có bất kỳ lựa chọn thay thế nào phù hợp. Ở Hoa Kỳ, NIST đã đề xuất ngừng sử dụng SMS OTP cách đây hơn 5 năm nhưng hiện tại OTP vẫn được sử dụng hàng ngày.

Cho đến khi tìm thấy một lựa chọn tốt hơn, OTP có thể được cải thiện để tăng tính bảo mật.

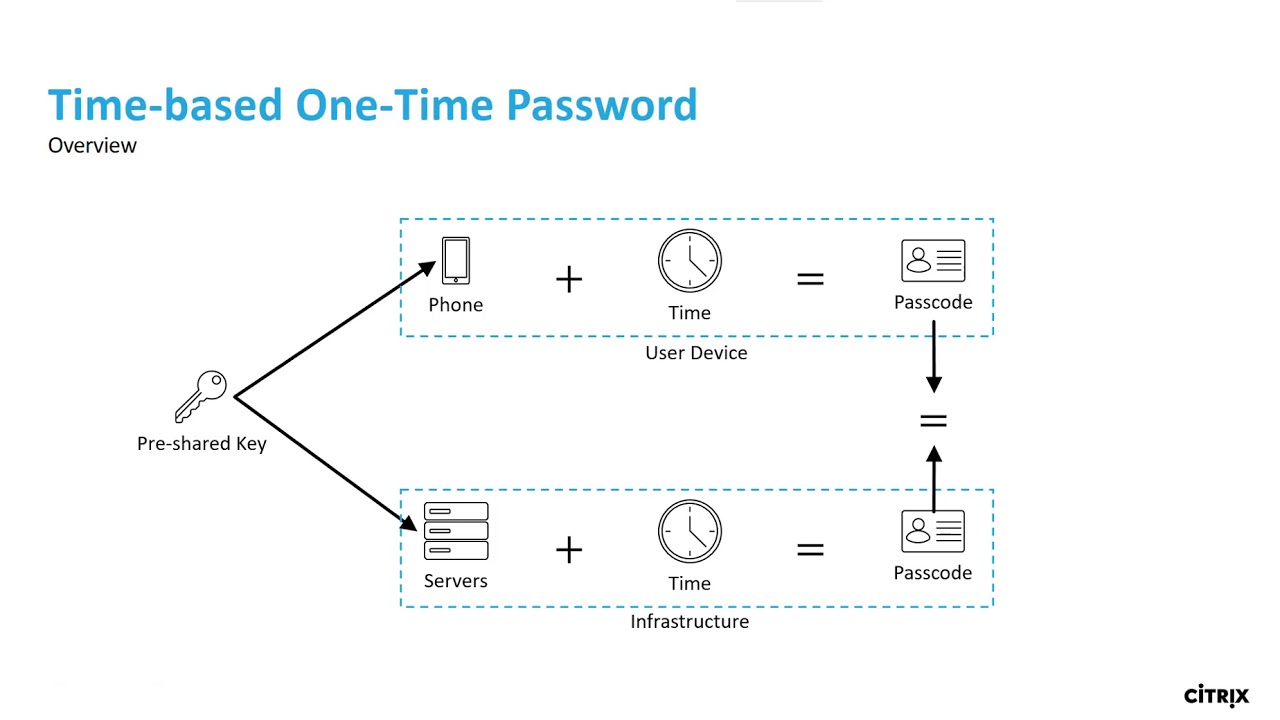

Một giải pháp tiềm năng là áp dụng rộng rãi OTP theo thời gian (TOTP). Với TOTP, người dùng có một khoảng thời gian giới hạn để nhập mật mã trước khi nó hết hạn. Tuy ít ỏi nhưng sự bổ sung này cũng có thể giúp người dùng ngăn chặn một số kẻ tấn công.

Một giải pháp khác là sử dụng thông báo của điện thoại thông minh thay vì SMS để gửi mật mã hoặc phê duyệt quyền truy cập tài khoản. Thông báo này an toàn hơn SMS dựa trên SS7. Tuy nhiên một nhược điểm tiềm ẩn của phương pháp này là việc người dùng phê duyệt quyền truy cập một cách lỏng lẻo.

Quay lại các giải pháp trước đó, chẳng hạn như dongle RNG cũng là một giải pháp khác. Các công ty có thể yêu cầu sử dụng khóa bảo mật từ các công ty như Yubico và Feitian. Tuy nhiên tùy thuộc vào số lượng nhân viên thì giải pháp này có thể tốn kém hơn.

Ngoài ra, các công ty có thể yêu cầu sử dụng ứng dụng xác thực, sử dụng thông báo đẩy yêu cầu nhiều tương tác hơn ngoài việc nhấn OK hoặc sử dụng thông tin sinh trắc học.

Allan chia sẻ rằng: “OTP sẽ không biến mất. Chúng tôi biết OTP không an toàn tuyệt đối – không có phương pháp nào là an toàn tuyệt đối. Nhưng chúng có lợi thế về chi phí và khả năng sử dụng, và những yếu tố đó ảnh hưởng đến việc ra quyết định của doanh nghiệp.

Cho đến khi có một phương pháp an toàn hơn và thân thiện với người dùng được áp dụng, các công ty nên xem xét việc cải thiện tính bảo mật của OTP.

Theo Techtarget